Cybersecurity, Connettività e servizi Cloud

Quanto spende un’Azienda per difendere i propri luoghi fisici? Sistemi di telecamere consultabili da remoto che monitorano costantemente il capannone; vigilanza che effettua ronde ai tutela dei magazzini; impianti di allarme per proteggere la documentazione conservata in ufficio; apparecchiature per la rilevazione dei fumi ed antincendio.

Quanto spende per un’Azienda per difendere i propri dati e le informazioni? Mediamente fra €2.000 e €4.300; secondo altre fonti meno del 3% del budget.

Chiedi uno screening dei rischi, piano di patching e stima della possibile sanzione

Reporting illustrativo (no consegna materiale) gratuiti e senza impegno

E’ necessario comprendere che oggi è più facile subire un danno attraverso i sistemi informatici piuttosto che intrusioni fisiche.

I pericoli della cybersecurity sono in costante evoluzione e rappresentano una minaccia significativa per individui, aziende e infrastrutture critiche. In Italia, la situazione è particolarmente allarmante, con un aumento considerevole degli attacchi informatici negli ultimi anni

Ecco un elenco dei principali pericoli e delle loro caratteristiche:

1. Malware (software malevolo)

2. Ransomware

3. Phishing e Ingegneria Sociale

4. Attacchi DDoS (Distributed Denial of Service)

5. Attacchi Man-in-the-Middle (MitM)

6. Vulnerabilità del software e mancati aggiornamenti

7. Minacce interne (Insider Threats)

8. Attacchi alla catena di fornitura (Supply Chain Attacks)

9. Password deboli e credenziali compromesse

10. Attacchi AI (Artificial Intelligence)

Chiedi uno screening dei rischi, piano di patching e stima della possibile sanzione

Se vuoi approfondire questi argomenti, clicca qui

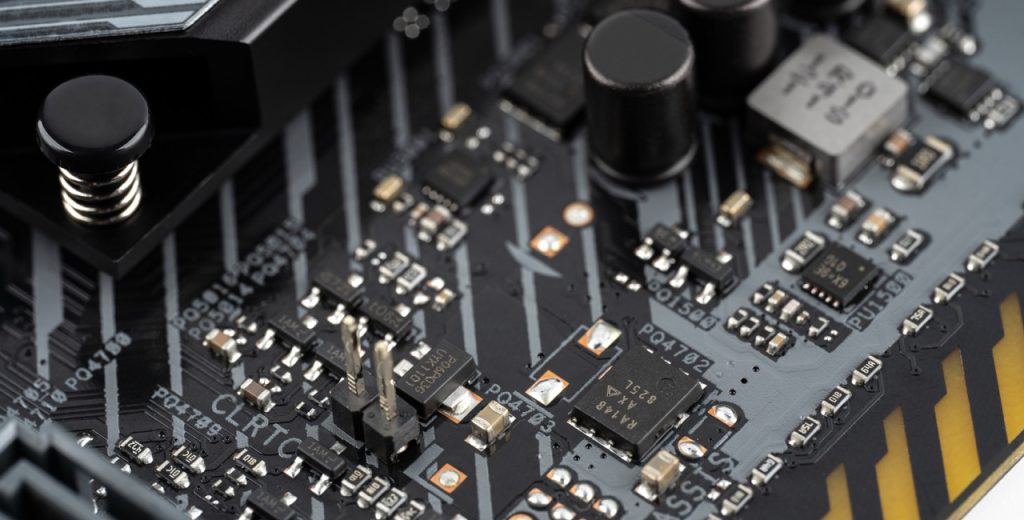

Tramite appositi strumenti siamo in grado di effettuare un’analisi completa dell’infrastruttura, anche multi sito, catalogando le apparecchiature per tipologia e determinando lo stato di vulnerabilità di ognuna di esse.

In base alle informazioni raccolte viene generato un report grazie al quale è possibile determinare un elenco di Punti di debolezza, una proposta di Azioni Correttive ed una stima delle sanzioni nelle quali si potrebbe incorrere in caso di mancato adeguamento (NIS2).

La sicurezza informatica non coinvolge solamente i computer, i server ed i firewall, ma l’intera infrastruttura, sia interna che esterna.

CONNETTIVITA’: poter avere sotto completo controllo il collegamento attraverso il quale vengono trasportati sia i dati che le telefonate è di estrema importanza dato che in questo modo è possibile monitorare l’intero traffico ed intervenire tempestivamente in caso di tentativo d’intrusione. Ciò vale per tutte le tipologie di linea: fibra, ponte radio, cellulare.

SERVER: poter remotizzare i server oggi è un’opportunità colossale. Consente di godere di aggiornamenti tecnologici costanti, sia hardware che software; fornisce ridondanza sia nella fornitura del servizio che dei dati e ciò consente di garantire la disponibilità costante sia del server che dei dati gestiti.

CENTRALINO: il centralino fisico è stato un must per ogni azienda a partire da una certa dimensione in poi. Il progresso tecnologico consente di superare diversi inconvenienti, grazie al servizio di centralino virtuale :

– in caso di mancanza di corrente le telefonate continuano sia ad arrivare che ad uscire;

– ogni dispositivo IP (telefono IP, smartphone, PC) può diventare il terminale al quale è associato il numero della persona, anche su più dispositivi contemporaneamente;

– non c’è più differenza fra telefonate interne ed esterne, né di dislocamento geografico;

– niente più manutenzione ed aggiornamenti.